THE WARSAW INSTITUTE REVIEW

Data: 24 września 2018 Autor: Joanna Antczak, PhD

Nakłady na cyberbezpieczeństwo państw Grupy Wyszehradzkiej

W dzisiejszych czasach zagrożenia cybernetyczne nabrały charakteru strategicznego, obejmującego całokształt działalności państwa, wraz z jego systemem bezpieczeństwa i obrony.

Cyberprzestępczość przynosi coraz większe straty zarówno gospodarkom narodowym, przedsiębiorstwom, jak i zwykłym obywatelom. Metody cybernetyczne są używane do wpływania na demokratyczne wybory w poszczególnych państwach. Siły zbrojne starają się z jednej strony zabezpieczyć przed atakami, a z drugiej rozwijają zdolności ofensywne. Przy podejmowaniu decyzji polityczno-wojskowych opcje cybernetyczne są analizowane, jako skuteczny środek odstraszania lub retaliacji/odpowiedzi na działania polityczno-wojskowe innych państw (jako przykład można podać ostatnie zmiany dokonane przez Prezydenta USA Donalda Trumpa – dającego jeszcze większą swobodę w działaniach ofensywnych).

Cyberbezpieczeństwo to klasyczny przykład kwestii, która nie może być analizowana ani rozwiązana w ramach jednego sektora. Aby zapewnić państwu, instytucjom i obywatelom bezpieczeństwo cyfrowe, konieczne są dialog i partnerstwo wielu podmiotów. Dotyczy to zarówno strategii – która powinna być wypracowana dzięki współpracy między przedstawicielami administracji, tworzącymi plany działania, a biznesem, dysponującym doświadczeniem i wypracowanymi procesami eliminacji zagrożeń wynikających z bycia w sieci – jak i działań operacyjnych, podejmowanych przez administratorów sieci urzędów administracji publicznej i ich odpowiedników w firmach prywatnych. I nie może to być dialog pozorowany. UE i państwa członkowskie potrzebują spójnego systemu ochrony, opartego na standardach obowiązujących podmioty, których dotyczy tematyka cyberbezpieczeństwa (czyli de facto nas wszystkich). Ochrony w cyberprzestrzeni nie można zapewnić w izolacji od świata zewnętrznego[1].

Charakterystyka państw Grupy Wyszehradzkiej

Grupa Wyszehradzka (V4) jest zrzeszeniem czterech państw Europy Środkowej. Bezpośrednim powodem powołania V4 była współpraca w zakresie wycofania wojsk radzieckich stacjonujących na terytorium państw Europy Środkowowschodniej. Następnie Grupa była ważnym elementem koordynacji działań w trakcie starań o przyjęcie do NATO i UE. Obecnie celem grupy jest rozwijanie współpracy między tymi krajami oraz koordynacja stanowisk w odniesieniu najważniejszych kwestii międzynarodowych, w tym stanowisk na forum UE. Grupa została powołana w 15 lutego 1991 r. przez trzy państwa: Polskę, Węgry i Czechosłowację, tworząc wówczas tzw. Trójkąt Wyszehradzki. 1 stycznia 1993 r. w wyniku rozpadu Czechosłowacji na dwa państwa, członkami grupy stały się Czechy i Słowacja. Międzynarodowy Fundusz Wyszehradzki jest instytucją grupy powołaną do finansowania wspólnych projektów.

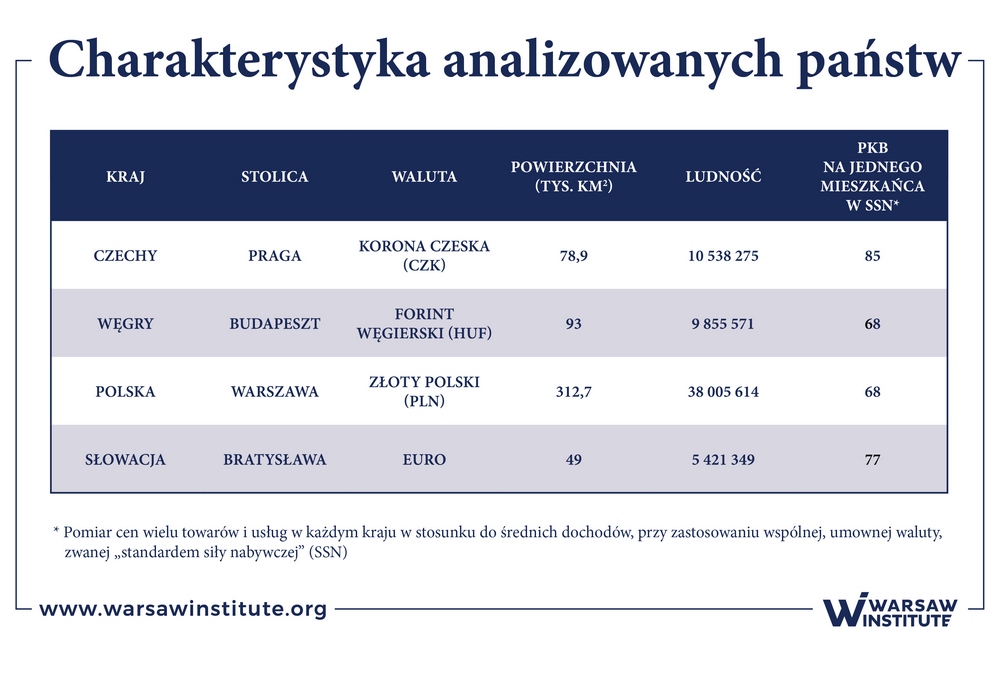

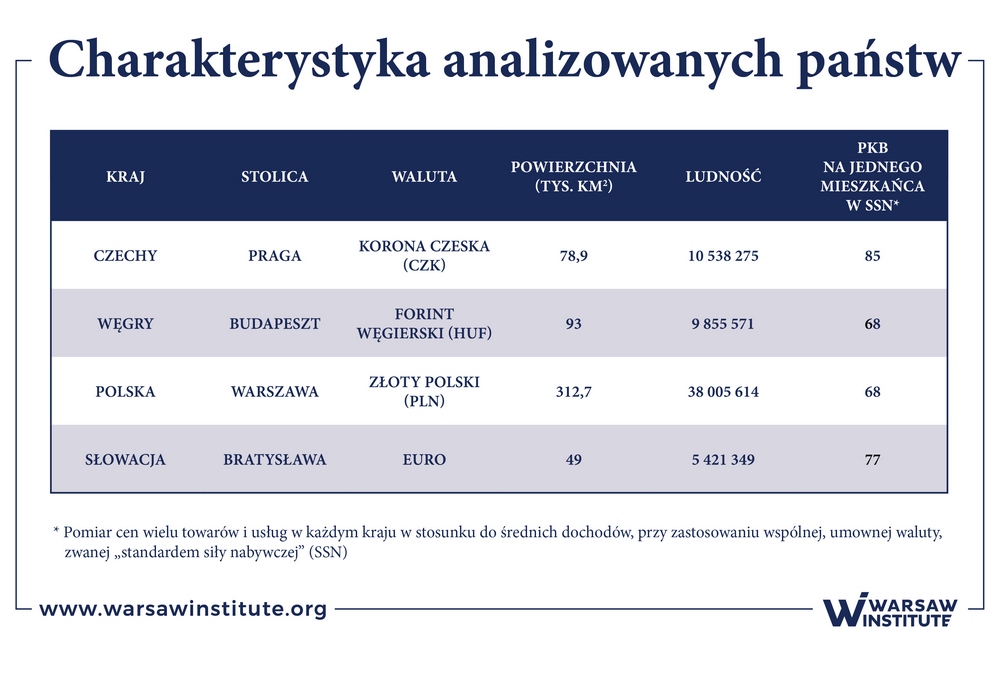

Wszystkie z analizowanych państw wstąpiły do Unii Europejskiej 1 maja 2014 r. oraz od 21 grudnia 2007 r. należą do strefy Schengen. Słowacja należy do strefy euro od pierwszego stycznia 2009 r., w pozostałych państwach obowiązuje waluta krajowa.

Biorąc pod uwagę poziom życia w analizowanych krajach, określony jako PKB na jednego mieszkańca wyrażony w SSN, najlepszy wynik odnotowują Czechy (85) i Słowacja (77). Polska i Węgry na tym samym poziomie 68. Pod względem powierzchni Polska jest największym państwem, Słowacja zaś najmniejszym. Sytuacja wygląda tak samo, jeśli chodzi o liczbę ludności. Każde z badanych państw jest republiką parlamentarną.

System Cyberbezpieczeństwa państw Grupy Wyszehradzkiej

W Polsce kwestie systemu cyberbezpieczeństwa zostały ujęte m.in. w następujących dokumentach:

- Ustawa z dnia 26 kwietnia 2007 r. o zarządzaniu kryzysowym (DzU 2007 Nr 89 poz. 590 z późniejszymi zmianami), w której w art. 3. pkt. 2 zdefiniowana została infrastruktura krytyczna, przez którą należy rozumieć systemy oraz wchodzące w ich skład powiązane ze sobą funkcjonalnie obiekty, w tym obiekty budowlane, urządzenia, instalacje, usługi kluczowe dla bezpieczeństwa państwa i jego obywateli oraz służące zapewnieniu sprawnego funkcjonowania organów administracji publicznej, a także instytucji i przedsiębiorców. Infrastruktura krytyczna obejmuje systemy: zaopatrzenia w energię, surowce energetyczne i paliwa, łączności, sieci teleinformatycznych, finansowe, zaopatrzenia w żywność, zaopatrzenia w wodę, ochrony zdrowia, transportowe, ratownicze, zapewniające ciągłość działania administracji publicznej, produkcji, składowania, przechowywania i stosowania substancji chemicznych i promieniotwórczych, w tym rurociągi substancji niebezpiecznych.

- Ustawa z dnia 5 sierpnia 2010 r. o ochronie informacji niejawnych (DzU 2010 Nr 182 poz. 1228 z późn. zm.) oraz Ustawa z dnia 18 lipca 2002 r. o świadczeniu usług drogą elektroniczną (DzU 2002 Nr 144 poz. 1204 z późn. zm.), w których zdefiniowano system teleinformatyczny, przez co należy rozumieć zespół współpracujących ze sobą urządzeń informatycznych i oprogramowania, zapewniający przetwarzanie i przechowywanie, a także wysyłanie i odbieranie danych poprzez sieci telekomunikacyjne za pomocą właściwego dla danego rodzaju sieci telekomunikacyjnego urządzenia końcowego w rozumieniu ustawy z dnia 16 lipca 2004 r. – Prawo telekomunikacyjne (DzU z 2016 r. poz. 1489, z późn. zm.).

- Krajowe Ramy Polityki Cyberbezpieczeństwa Rzeczpospolitej Polskiej na lata 2017–2022 (Uchwała nr 52/2017 Rady Ministrów z dnia 27 kwietnia 2017 r.) oraz Strategia Cyberbezpieczeństwa Rzeczypospolitej Polskiej na lata 2017–2022, zgodna z Dyrektywą Parlamentu Europejskiego i Rady (UE) w sprawie środków na rzecz wysokiego wspólnego poziomu bezpieczeństwa sieci i systemów informatycznych na terytorium Unii (DzU UE 2016 L194 ), które są ze sobą ściśle powiązane. Zostały opracowane przez grupę składającą się z przedstawicieli resortów: cyfryzacji, obrony narodowej, spraw wewnętrznych i administracji, a także przedstawicieli Agencji Bezpieczeństwa Wewnętrznego, Rządowego Centrum Bezpieczeństwa i Biura Bezpieczeństwa Narodowego. Zgodnie wizją zawartą w punkcie 4: „W 2022 r. Polska będzie krajem bardziej odpornym na ataki i zagrożenia płynące z cyberprzestrzeni. Dzięki synergii działań wewnętrznych i międzynarodowych cyberprzestrzeń RP stanowić będzie bezpieczne środowisko umożliwiające realizowanie wszystkich funkcji państwa i pozwalać na pełne wykorzystywanie potencjału gospodarki cyfrowej, przy równoczesnym poszanowaniu praw i wolności obywateli”.

Cel główny i cele szczegółowe Strategii zostały przedstawione na rysunku 2.

26 kwietnia 2018 r. Rada Ministrów przyjęła projekt ustawy o krajowym systemie Cyberbezpieczeństwa, która ma implementować dyrektywę NIS , która weszła w życie z dniem 25 maja 2018 r. Ustawa zakłada m.in.:

- utworzenie trzech CSIRT-ów[2]: Gov[3], MON[4] i NASK[5],

- zasady wskazywania operatorów usług kluczowych oraz ich obowiązki (m.in. wdrożenia systemu zarządzania bezpieczeństwem oraz przeprowadzania audytów),

- przepisy dotyczące podmiotów publicznych (będą one zobowiązane do obsługi incydentów),

- wymagania dla dostawców usług cyfrowych (chodzi o internetowe platformy handlowe, usługi przetwarzania w chmurze i wyszukiwarki internetowe),

- opis systemu reagowania na incydenty i włączenie w ten proces wszystkich zainteresowanych podmiotów, a także kategorie incydentów.

W marcu 2018 r. został ustanowiony urząd Pełnomocnika Rządu do spraw Cyberbezpieczeństwa[6]. Zgodnie z § 2. Rozporządzenia, pełnomocnikiem jest sekretarz stanu albo podsekretarz stanu w Ministerstwie Obrony Narodowej. Do zadań pełnomocnika należy zapewnienie koordynacji działań oraz realizowanie polityki rządu w zakresie zapewnienia cyberbezpieczeństwa, a w szczególności:

- analiza i ocena stanu cyberbezpieczeństwa na podstawie zagregowanych danych i wskaźników opracowanych przy udziale organów administracji rządowej oraz zespołów reagowania na incydenty bezpieczeństwa komputerowego działających w Ministerstwie Obrony Narodowej, Agencji Bezpieczeństwa Wewnętrznego oraz Naukowej i Akademickiej Sieci Komputerowej – Państwowym Instytucie Badawczym;

- opracowywanie nowych rozwiązań i inicjowanie działań w zakresie zapewnienia cyberbezpieczeństwa na poziomie krajowym;

- opiniowanie projektów aktów prawnych oraz innych dokumentów rządowych mających wpływ na realizację zadań z zakresu cyberbezpieczeństwa;

- prowadzenie i koordynowanie działań prowadzonych przez organy administracji rządowej mających na celu podnoszenie świadomości społeczeństwa w zakresie zagrożeń cyberbezpieczeństwa i bezpiecznego korzystania z Internetu;

- inicjowanie krajowych ćwiczeń z zakresu cyberbezpieczeństwa oraz

- współpraca w sprawach związanych z cyberbezpieczeństwem z innymi państwami, organizacjami oraz instytucjami międzynarodowymi;

- podejmowanie działań mających na celu wspieranie badań naukowych i rozwój technologii z zakresu cyberbezpieczeństwa;

– w porozumieniu z właściwymi ministrami.

Rząd Republiki Czeskiej 16 lutego 2015 r. zatwierdził nową Narodową Strategię Bezpieczeństwa Cybernetycznego na lata 2015–2020, która stanowi kompleksowy zestaw środków mających na celu osiągnięcie najwyższego możliwego poziomu bezpieczeństwa cybernetycznego w Republice Czeskiej.

Główne cele, które mają zostać osiągnięte w ciągu pięciu lat, stanowią kluczową część strategii. “They are divided into the following priority areas:

- Ensuring efficiency and strengthening of all structures, processes and cooperation in the field of cyber security.

- Active international co-operation.

- Protection of the national Critical Information Infrastructure and Important Information Systems.

- Co-operation with private sector.

- R&D/Consumer’s trust.

- Support to the education, awareness and the development of the information society

- Support to the development of Police’s capabilities to investigate and prosecute information crime.

- Cyber security legislation (development of legislative framework). Participation in creation and implementation of European and international regulations”[7].

Od sierpnia 2017 r. działa Narodowa Agencja ds. Cyberbezpieczeństwa i Informacji.

Koncepcja bezpieczeństwa cybernetycznego Republiki Słowackiej na lata 2015–2020 została implementowana 1 czerwca 2015 r.

The Concept is based on a statement and a description of the basic terms and principles, characteristics of the current situation of the strategic, legal and institutional frameworks in the area of cyber security in the Slovak Republic and on a strategic and methodological framework formed by NATO and European Union documents; subsequently, the Concept formulates principles, goals and proposed solutions[8].

They are divided into the following objectives:

- Citizen’s awareness.

- Critical Information Infrastructure Protection.

- Engage in international cooperation.

- Establish a public-private partnership.

- Establish an incident response capability.

- Establish an institutionalised form of cooperation between public agencies.

- Establish baseline security requirements.

- Establish incident reporting mechanisms

- Foster R&D.

- Organise cyber security exercises.

- Strengthen training and educational programmes[9].

W czerwcu 2015 r. rząd utworzył Narodowe Biuro Bezpieczeństwa ds. cyberbezpieczeństwa. Działa także Narodowa Agencja ds. Sieci i Systemów Elektronicznych.

Na Węgrzech 21 marca 2013 r. rząd podjął decyzję rządu w sprawie krajowej strategii bezpieczeństwa cybernetycznego (nr 1139/2013).

The purpose of Strategy is to determine national objectives and strategic directions, tasks and comprehensive government tools which enable Hungary to enforce its national interests in the Hungarian cyberspace, within the context of the global cyberspace[10].

They are divided into the following objectives:

- Critical Information Infrastructure Protection.

- Develop national cyber contingency plans.

- Engage in international cooperation.

- Establish an incident response capability.

- Establish an institutionalised form of cooperation between public agencies.

- Establish baseline security requirements.

- Establish incident reporting mechanisms.

- Organise cyber security exercises.

- Strengthen training and educational programmes[11].

Warto zwrócić uwagę, że 2018 r. we wszystkich krajach należących do Unii Europejskiej weszły w życie dwa akty prawne:

- 10 maja – Dyrektywa Parlamentu Europejskiego i Rady (UE) 2016/1148 z dnia 6 lipca 2016 r. w sprawie środków na rzecz wysokiego wspólnego poziomu bezpieczeństwa sieci i systemów informatycznych na terytorium Unii, której celem jest nakazanie państwom członkowskim stworzenia narodowych strategii w sprawie bezpieczeństwa sieci i systemów informacyjnych lub powołanie odpowiednich jednostek monitorujących i odpowiadających na zagrożenia.

- 25 maja – Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r. w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz uchylenia dyrektywy 95/46/WE (ogólne rozporządzenie o ochronie danych, RODO). Rozporządzenie obejmuje swoim zastosowanie wszystkie podmioty zarówno publiczne jak i prywatne, przetwarzające dane osobowe i zarazem większość procesów przetwarzania danych.

Nakłady na cyberbezpieczeństwo państw Grupy Wyszehradzkiej

Nakłady na cyberbezpieczeństwo państwa są trudne do oszacowania. Koszty liczone na poziomie państw są rozproszone w różnych obszarach, takich jak: technologie cyfrowe, cyfryzacja, rozwój, gospodarka, nauka, bezpieczeństwo i obrona, co wpływa na trudności w określeniu dokładnych wartości. Brak jest całościowych statystyk, które ujmowałyby wydatki na cyberbezpieczeństwo na różnych płaszczyznach.

Analizy nakładów na cyberbezpieczeństwo państw grupy wyszehradzkiej dokonano na podstawie wybranych wskaźników:

- wydatki na obronność;

- wydatki na obronność jako % PKB;

- wydatki na badania i rozwój jako % wydatków na obronę;

- sektor ICT, jako % GDP;

- zatrudnienie w sektorze ICT;

- zatrudnienie w dziedzinach związanych z nauką i technologią;

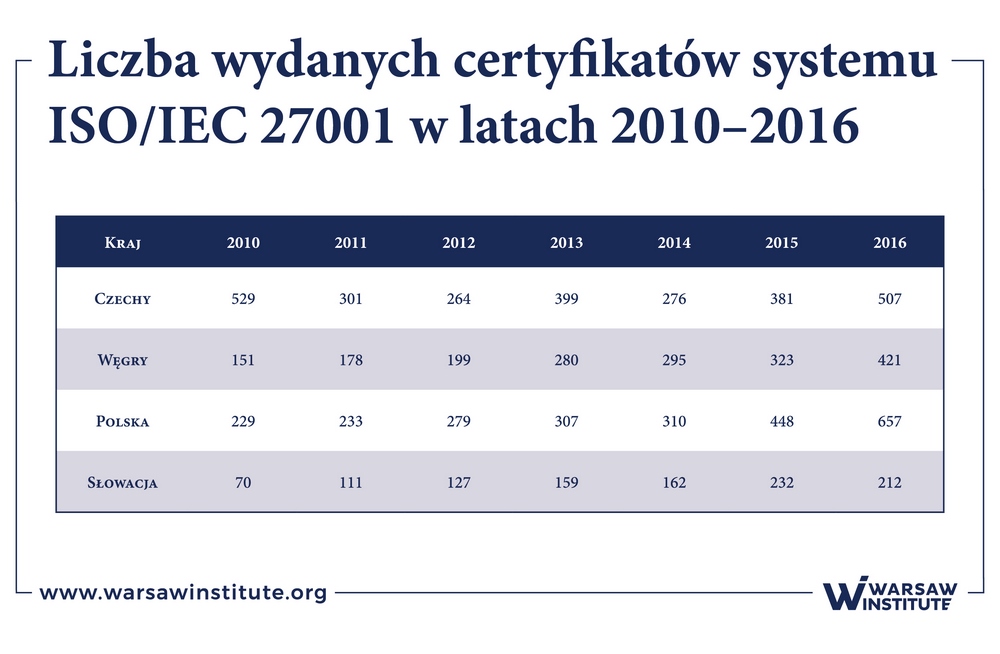

- liczbą wydanych certyfikatów systemu ISO/IEC 27001;

- indeks rozwoju ICT (ITU);

- IMD World Digital Competitiveness (WDC);

- National Cyber Security Index (NCI);

- The Difference shows the relationship between the NCSI score and DDL.

Wybrane wskaźniki, pośrednio wskazują na gotowość do ponoszenia wydatków na cyberbezpieczeństwo przez państwo.

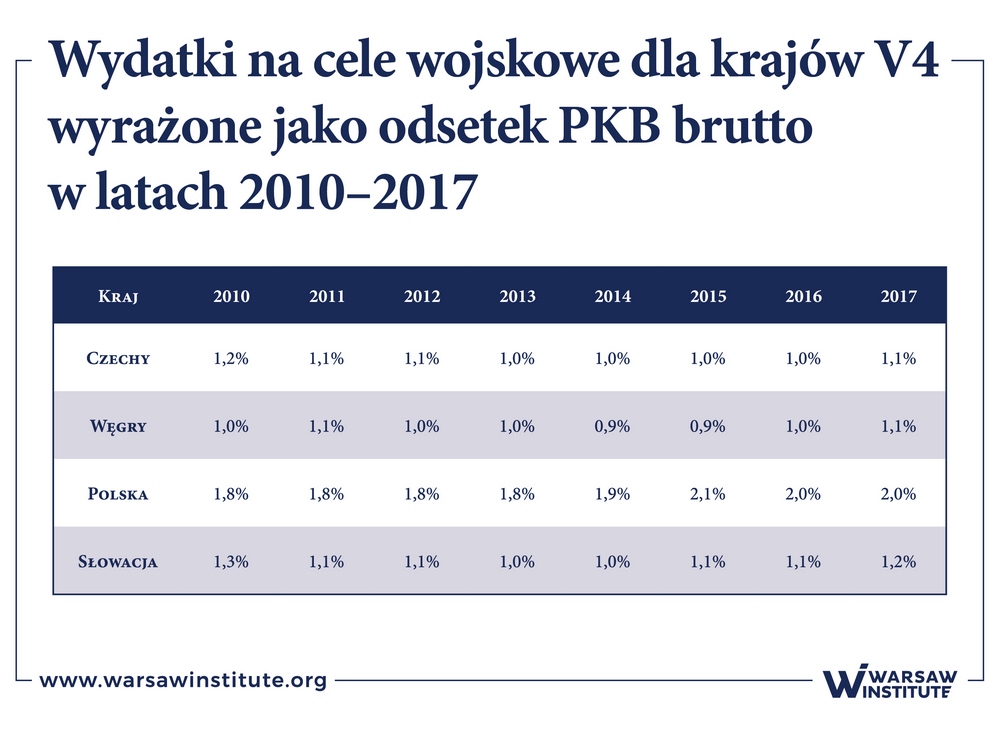

W tabeli 2 zaprezentowano wydatki na obronność, w tabeli 3 poziom wydatków obronnych jako procent PKB w latach 2010–2017.

Analizując dane zawarte w tabeli można zauważyć, że w 2017 r. wydatki na obronność w każdym kraju wzrosły w porównaniu do 2016 r. Największy wzrost odnotowały Czechy 14%, najmniejszy – Polska 9% (choć należy wziąć pod uwagę liczby bezwzględne – w tych zdecydowanym liderem wydatków jest oczywiście Polska).

Tylko Polska przeznacza co najmniej 2% PKB, zgodnie z wytycznymi NATO. W pozostałych krajach poziom wydatków obronnych kształtuje się na poziomie 1%.

W tabeli 4 przedstawiono wydatki na badania i rozwój jako udział wydatków na obronność w latach 2010– 2014.

Analizując ogólne wydatki na obronność w 2014 r. w porównaniu r/r spadek odnotowały kraje: Czechy (6,5%), pozostały kraje odnotowały wzrost (największy Polska 12,6 %). Polska wydaje znaczącą część budżetu obronnego na badania i rozwój.

W tabeli 5 zaprezentowano udział sektora ICT w PKB w wybranych krajach w latach 2009–2015.

Dokonując analizy danych tabeli 5 można zauważyć, że wysoki udział ICT powyżej 5% w latach 2010–2015 odnotowały Węgry. Udział sektora ICT w PKB Czech i Słowacji kształtuje się na poziomie powyżej 4 %. Udział sektora ICT w PKB Polski jest wciąż relatywnie niski, co może wskazywać na duży potencjał do zagospodarowania. W Polsce sektor ten odpowiada za 3,14% PKB w 2015 r. gdzie w krajach takich, jak: Malta, Wielka Brytania, Węgry, Bułgaria, Estonia kształtuje się na poziomie odpowiednio: 7,26%, 5,9%, 5,87%, 5,08%, 4,81%.

Dokonując analizy danych tabeli 6 można zauważyć, że najwyższy poziom zatrudnienia w sektorze ICT, odnotowują Węgry powyżej 3%. Polska, Słowacja i Czech poniżej 3%.

Dokonując analizy wykresu 1 można zauważyć, że najwyższy poziom zatrudnienia w dziedzinie związanej z nauką i technologią, 42,8% odnotowała Polska, najniższy Słowacja – 34,2%.

10 stycznia 2018 r została opublikowana norma PN-EN ISO/IEC 27001:2017-06 „Systemy zarządzania bezpieczeństwem informacji. Wymagania”, która nie wprowadza nowych wymagań w stosunku do PN-ISO/IEC 27001:2014-12, a jej aktualizacja wynika z wprowadzenia wcześniej wydanych korekt do normy ISO/IEC 27001:2013: Cor 1:2014 do aneksu A punkt 8.1.1 oraz Cor. 2:2015 do punktu 6.1.3.

Norma ISO/ IEC 27001 (PN-ISO/ IEC 27001) „Systemy zarządzania bezpieczeństwem informacji. Wymagania”, stanowi podstawę do certyfikacji systemu zarządzania bezpieczeństwem informacji.

Norma ISO/ IEC 27001 ma międzynarodowy zasięg, określa wymagania i zarazem zasady inicjowania, wdrażania, utrzymania i poprawy zarządzania bezpieczeństwem informacji w organizacji. Zawiera także najlepsze praktyki celów stosowania zabezpieczeń w obszarach zarządzania bezpieczeństwem informacji.

W 2016 r. nastąpił wzrost rynku certyfikacji ISO 27001 w skali globalnej o 25% w porównaniu r/r. Według Przemysława Szczurka, Product Manager ds. Bezpieczeństwa Informacji TUV NORD Polska, głównymi powodami motywującymi do certyfikacji systemu zarządzania bezpieczeństwem informacji są:

- poprawa bezpieczeństwa własnych informacji, oraz tych powierzonych nam przez partnerów biznesowych,

- podniesienie wartości firmy,

- budowa przewagi konkurencyjnej[12].

Analizując dane za 7 lat można zauważyć, że najwięcej certyfikatów wydawanych jest w Polsce, w 2016 r. wydano 657 certyfikatów w porównaniu do 2015 r. nastąpił wzrost o 47%. W ujęciu globalnym Polska jest na 11 miejscu. W ujęciu globalnym najwięcej certyfikatów wystawianych jest w Japonie gdzie w 2016 r. ich liczba kształtowała się na poziomie 8945, na drugim miejscu jest Wielka Brytania z liczbą 3367. W porównaniu z krajami wyszehradzkimi Polska jest na pierwszym miejscu. W Czechach najwięcej certyfikatów wydano w 2010 r. – 529, na Słowacji w 2015 r. – 232 (w 2016 r. nastąpił spadek o 9 % r/r), na Węgrzech w 2016 r. 421 (wzrost o 33 % r/r). Biorąc pod uwagę branżę to na pierwszym miejscu są technologie informacyjne z liczbą certyfikatów w 2016 r. 6578 (sektor administracji publicznej jest na miejscu 7 – 235 certyfikatów).

Indeks rozwoju ICT Międzynarodowej Unii Telekomunikacyjnej stanowi jeden z najlepszych na świecie wskaźników wskazujących rozwój, oparcie społeczeństwa i zarazem gospodarki danego kraju o technologie ICT. Pośrednio, wskazuje również na zaawansowanie technologiczne poszczególnych państw, co z kolei przekłada się na stopień świadomości zagrożeń w dziedzinie cybernetycznej, czyli na gotowość do ponoszenia kosztów dla wzmacniania cyberbezpieczeństwa.

W 2017 r. ITU wydał drugą edycję indeksu (pierwsza była w 2014 r.). Indeksy w obu raportach oparte zostały na tych samych filarach:

- podstawy prawne – z naciskiem na kryminalistykę i zwalczanie cyberprzestępczości;

- zdolności operacyjne – porównywalnych z indeksem unijnym;

- środki organizacyjne – „map drogowych”, polityki, procedur, systemów ocen;

- budowa wydolności państwa – standaryzacji rozwoju, rozwoju kadry profesjonalistów, certyfikacji;

- współpraca między państwami, agencjami, sektorami i w ramach organizacji międzypaństwowych.

Dokonując analizy danych z tabeli 8 w 2017 r. indeks (+7) osiągnęły kraje: Czechy i Słowacja, (–7) osiągnęły kraje: Węgry i Polska.

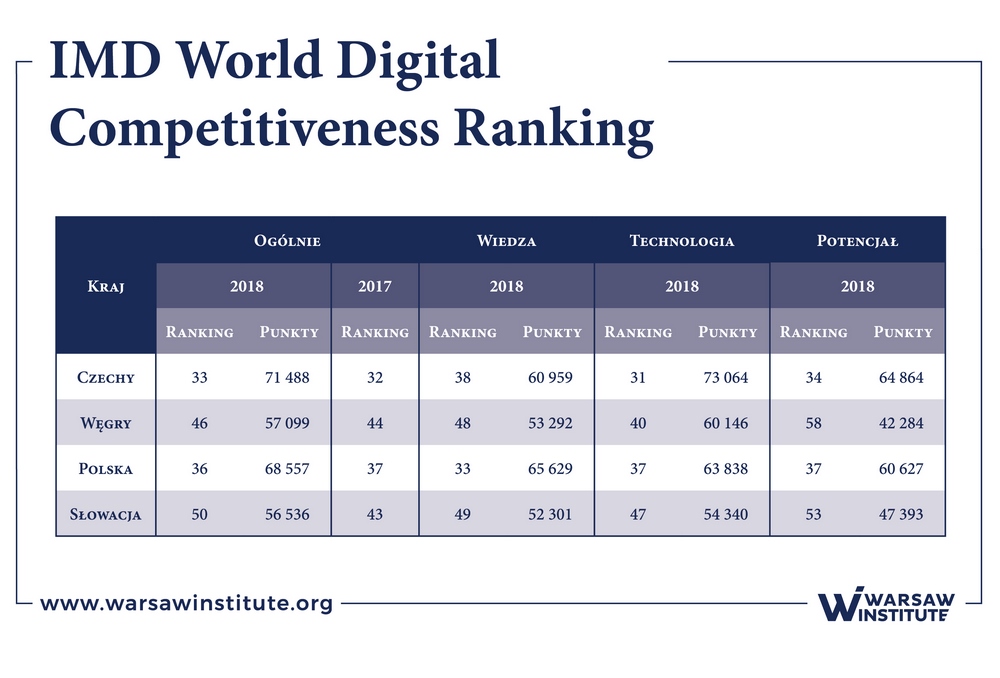

W 2018 r. Międzynarodowy Instytut Rozwoju Zarządzania z Lozanny (IMD World Competitiveness Center) po raz drugi opublikował osobne sprawozdanie oceniające „cyfrową” konkurencyjność krajów.

The IMD World Digital Competitiveness (WDC) ranking analyzes and ranks countries’ ability to adopt and explore digital technologies leading to transformation in government practices, business models and society in general. Based on research, the methodology of the WDC ranking definesdigital competitiveness into three main factors: knowledge, technology, future readiness[13].

Na 63 badane kraje, Czechy zajęły 33 miejsce z wynikiem 71 488 punktów (na 100 000 możliwych, które uzyskały Stany Zjednoczone i znalazły się na pierwszym miejscu). Pozostałe państwa Grupy Wyszehradzkiej znalazły uplasowały się:

- Polska na 36 miejscu (w 2017 r. – 37) z wynikiem 68 557;

- Węgry na 46 miejscu (w 2017 r. – 44) z wynikiem 57 099;

- Słowacja na 50 miejscu (w 2017 r. – 43) z wynikiem 56 536.

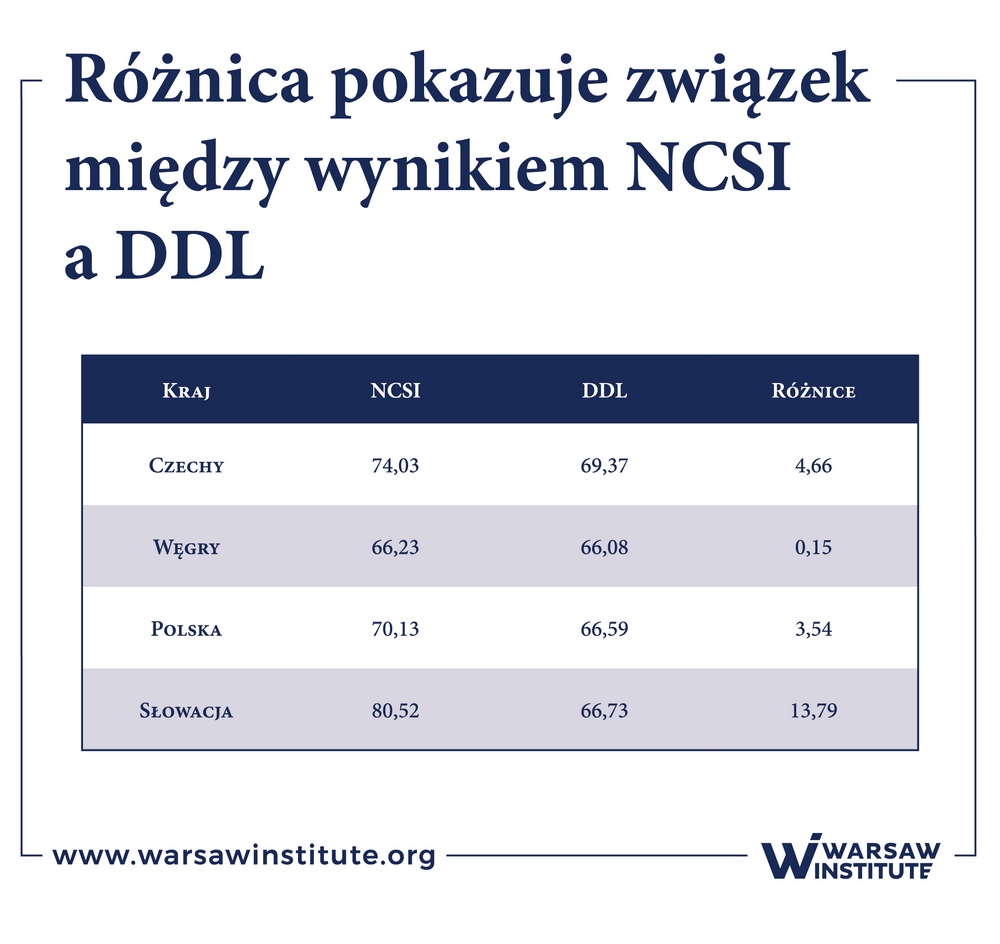

The National Cyber Security Index is a global index, which measures the preparedness of countries to prevent cyber threats and manage cyber incidents. The NCSI is also a database with publicly available evidence materials and a tool for national cyber security capacity building. The indicators of the NCSI have been developed according to the national cyber security framework. The NCSI Score shows the percentage the country received from the maximum value of the indicators. The maximum NCSI Score is always 100 (100%) regardless of whether indicators are added or removed[14].

In addition to the NCSI Score, the index table also shows the Digital Development Level (DDL). The DDL is calculated according to the ICT Development Index (IDI) and Networked Readiness Index (NRI). The DDL is the average percentage the country received from the maximum value of both indexes. The Difference shows the relationship between the NCSI score and DDL. A positive result shows that the country’s cyber security development is in accordance with, or ahead of, its digital development. A negative result shows, that the country’s digital society is more advanced than the national cyber security area[15].

Wykres 2 ilustruje aktualny wskaźnik NCI, tabela 10 różnicę między wynikiem NCSI a DDL.

Słowacja uplasowała się na 4 miejscu NCSI, mierzącego gotowość krajów do zapobiegania cyberzagrożeniom i zarządzania incydentami cybernetycznymi, z relatywnie wysokim wynikiem 80,52% (Francja jest na pierwszym miejscu z wynikiem 83,12%). Pozostałe państwa Grupy Wyszehradzkiej znalazły się w pierwszej dwudziestce:

- Czechy na 9 miejscu, z wynikiem 74,03%;

- Polska na 13 miejscu, z wynikiem 10,13%;

- Węgry na 16 miejscu, z wynikiem 66,23%.

Państwa Grupy Wyszehradzkiej odnotowują pozytywny wynik, co oznacza, że rozwój cyberbezpieczeństwa jest zgodny z rozwojem cyfrowym każdego kraju.

Podsumowując wyniki z porównania wskaźników dotyczących wybranych krajów można wyciągnąć następujące wnioski:

- istnieje potrzeba stałej bieżącej analizy wydatków w porównaniu z kosztami/zagrożeniami w skali całego państwa (sektor publiczny, prywatny, wsparcie dla nauki dla ICT/cyberbezpieczeństwa oraz rozwoju społeczeństwa/gospodarki cyfrowej);

- analiza wydatków w porównaniu z kosztami/zagrożeniami powinna być powiązana z jednym ośrodkiem analityczno-decyzyjnym ws. cyberbezpieczeństwa, który koordynowałby działania (a co za tym idzie i wydatki) w skali całego państwa;

- Państwa Grupy Wyszehradzkiej mają dość dobry potencjał w zakresie cyberbezpieczeństwa;

Podsumowanie i wnioski

Zaprezentowana analiza potwierdza, że wskazanie pułapów wydatków na cyberbezpieczeństwo nie jest zadaniem prostym. Brakuje takiego narzędzia zarówno rządom, instytucjom publicznym, jak i jednostkom prywatnym, które oszacowują ryzyka i zagrożenia (krótko-, średnio- i długoterminowo), na tej podstawie wypracowują strategie, programy przeciwdziałania im i zarazem przeznaczają odpowiednie środki.

Występuje konieczność koordynacji systemowej w skali państwa, tak aby skutecznie analizować konieczność wydatków, minimalizować koszty w skali państwa. Niezbędna jest wiedza dla rządzących w zakresie ponoszonych kosztów przez sektor prywatny. Wnioski z tej analizy powinny wpływać na skuteczne budowanie własnego, narodowego potencjału naukowo-techniczno-przemysłowego w zakresie cyberbezpieczenstwa.

Dobra struktura decyzyjna stanowi klucz dla racjonalnej i zarazem bardziej efektywnej polityki nakładów na cyberbezpieczeństwo w skali państwa, zarówno po stronie rządowej/publicznej, jak i prywatnej. W skali państwa niezbędne jest dokładne określenie kompetencji w trzech obszarach: wykrywania, chronienia oraz reagowania na zagrożenia na wszystkich płaszczyznach państwowym i jednocześnie inicjowanie i koordynowanie działań na wszystkich poziomach.

W 2012 r. The Kosciuszko Institute opublikował V4 Cooperation in Ensuring Cyber Security – Analysis and Recommendations, w którym przedstawiono m.in. – nadal aktualne – następujące rekomendacje:

- „Common understanding of the fundamental cyber security framework needs to be ensured. The process includes, among others, consideration of key players, definition of basic notions and fundamental security goals as well as limitations which need to be respected (e.g. privacy preservation).

- There is a strong need for the public-private cooperation within each of the V4 countries as well as on the cross-national sectoral working groups level. Additionally, private entities should be strongly involved in the process of the cyber space protection.

- The V4 countries should support the involvement of private sector in the Cyber Europe exercises and exercises organised by NATO.

- The V4 countries should jointly explore the utility for the benefits of the regional cooperation on cyber security, of the mechanism offered by the European Treaties such as permanent structured cooperation, or a EU’s provision to a task undertaken by several Member States.

- The V4 countries should support the inclusion of the provisions related to the cyberthreats to the new edition of the European Security Strategy.

- There is a need for establishing a new comprehensive EU cyber security strategy that would encompass all the dimensions of the EU action in this field.

- The V4 Group should support establishing a body (e.g. EU Cyber Security Coordinator) for the purpose of coordinating various aspects of the EU cyber security policy. Optionally, the responsibilities of the above-mentioned entity can be attributed to an already existing structure.

- Developing the CSDP doctrine on cyberwar, that would encompass the issue of information operations and would be compatible to relevant NATO procedures is recommended.

- The V4 Group should postulate the inclusion of funding the tasks related to cyber security into various EU’s funding mechanisms (e.g. cohesion policy)”[16].

W podsumowaniu można także stwierdzić, że zarówno pod względem uchwytnych w badaniach wydatków, jak i w organizacji i skuteczności systemu cyberbezpieczeństwa, państwa Grupy Wyszehradzkiej lokują się mniej więcej w okolicach średniej unijnej. Dobra koordynacja zarówno wewnątrz państw V4, jak i między nimi może prowadzić do wypracowania swego rodzaju specjalizacji tych państw w dziedzinie cyberbezpieczeństwa (choć konkurencja jest duża – od dużych państw, jak Niemcy czy Francja, przez Niderlandy, po takie państwa jak Estonia czy Litwa). Może to wspierać dobre wykorzystanie programów Międzynarodowego Funduszu Wyszehradzkiego oraz aktywność Grupy na rzecz tworzenia jeszcze szerszych forów współpracy – jak np. Inicjatywa Trójmorza[17]. Wszystkie powyższe działania wiążą się z gotowością ponoszenia wydatków na stworzenie sprawnych struktur w poszczególnych krajach oraz międzynarodowych, podnoszenie wydatków w dziedzinie ICT oraz na badania i rozwój (oraz wdrożenia), a także na inicjowaniu programów międzynarodowych w ramach V4, Inicjatywy Trójmorza, UE czy NATO.

[1] Cyberbezpieczeństwo – problem nas wszystkich? Strategie państw UE wobec wyzwań związanych z dostępem do danych w sieci, „Europejskie Forum Nowych Idei”, Sopot, 1 października 2015 r., s. 1.

[2] CSIRT – Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego działający na poziomie krajowym.

[3] CSIRT GOV – Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego prowadzony przez Szefa Agencji Bezpieczeństwa Wewnętrznego.

[4] CSIRT MON – Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego prowadzony przez Ministra Obrony Narodowej.

[5] CSIRT NASK – Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego prowadzony przez Naukową i Akademicką Sieć Komputerową – Państwowy Instytut Badawczy.

[6] Rozporządzenie Rady Ministrów z dnia 16 marca 2018 r. w sprawie ustanowienia Pełnomocnika Rządu do spraw Cyberbezpieczeństwa, Dziennik Ustaw 20 marca 2018 r. Poz. 587.

[7] Por.: https://www.enisa.europa.eu/about-enisa/structure-organization/national-liaison-office/news-from-the-member-states/czech-republic-national-cyber-security-strategy-2015-2020, (dostęp: 19 sierpnia 2018 r.).

[8] Cyber Security Concept of the Slovak Republic for 2015–2020, s. 6.

[9] Por.: https://www.enisa.europa.eu/topics/national-cyber-security-strategies/ncss-map/strategies/cyber-security-concept-of-the-slovak-republic, (19 sierpnia 2018 r.).

[10] National Cyber Security Strategy of Hungary, s. 2.

[11] https://www.enisa.europa.eu/topics/national-cyber-security-strategies/ncss-map/strategies/national-cyber-security-strategy, (19.08.2018).

[12] Raport Analiza_rynku_ISO_27001.pdf, s. 3.

[13] IMD WORLD DIGITAL COMPETITIVENESS RANKING 2018, s. 28.

[14] Por.: https://ncsi.ega.ee/methodology/, (dostęp: 17 sierpnia 2018 r.).

[15] Por.: https://ncsi.ega.ee/methodology/, (dostęp: 10 sierpnia 2018 r.).

[16] T. Rezek, T. Szatkowski, J. Świątkowska, J. Vyskoč, M. Ziarek, V4 Cooperation in Ensuring Cyber Security – Analysis and Recommendations, The Kosciuszko Institute, Kraków 2012, s. 83–87.

[17] Szerzej na ten temat w: BRIEF PROGRAMOWY INSTYTUTU KOŚCIUSZKI, The Digital 3 Seas Initiative – Inicjatywa Cyfrowego Trójmorza to krok w przyszłość regionu, czerwiec 2018.

Wszystkie teksty (bez zdjęć) publikowane przez Fundacje Warsaw Institute mogą być rozpowszechniane pod warunkiem podania ich źródła.